[AWS SUMMIT 2025] NEXON은 어떻게 대규모클라우드 접근관리를더 안전하고 간편하게 개선하였나?

들어가며

NEXON은 어떻게 대규모클라우드 접근관리를더 안전하고 간편하게개선하였나?

🎙️황재훈 -보안 솔루션즈 아키텍트, AWS

🎙️최윤승 – 엔지니어, 넥슨코리아

🗂️ 세션 토픽: 보안 및 거버넌스

처음 AWS를 사용할땐 계정 하나로 시작하셨겠지만, 클라우드위에 올라간 환경이 확장 될수로 추가되는 AWS 계정과 함께, 사용자 관리 복잡성은 기하급수적으로 증가할수밖에 없습니다.

이에 있어 우리나라에서 손꼽히는 게임 기업 넥슨에서, AWS Identity Center를 통하여 어떻게 대규모 클라우드 환경 에서 안전하고 효율적인 접근 제어 체계를 구축하였는지 실제 넥슨이 적용한 사례 및 진행 과정 그 여정을 알고 싶어 해당 세션을 신청하였습니다.

클라우드 접근제어의 도전과제 : 복잡성과 규제 준수의 균형

먼저 AWS Security Specialist SA인 황재훈님의 현재 많은 기업, 보안 담당자들에게 챌린지가 되고있는 내용을 보여주며 시작하였습니다.

– 급증하는 워크로드: 온프레미스, 클라우드 등 다양한 환경에서 끊임없이 생성, 변경, 삭제되는 워크로드

– 복잡한 자격 증명 관리: 임직원, 고객, 파트너, 애플리케이션 간 수많은 자격 증명이 존재하며, 어떤것은 단기 또는 장기로 사용되는 다양한 라이프사이클을 가지고있음.

– 정교한 규제 준수: 점점 세분화되는 컴플라이언스/규제/규정 요구사항에 따라 감사 증적(Audit Trail) 관리 요구가 필수적인 요소가됨. 특히 제로 트러스트(Zero Trust) 기반으로 개별 API 하나하나에 대한 상세한 증적 확보와 관리가 중요해짐.

– GenAI 관리: AI 에이전트와 애플리케이션간의 권한 제어 역시 필요

이러한 도전과제들을 해결하기 위하여 AWS SSO(Single Sign On)라 불리었던, AWS Identity Center를 도입하였다고 합니다.

AWS IAM Identity Cente(AWS IdC)란?

이번 세션의 메인 서비스인 AWS Identity Center(AWS IdC)란, 복잡한 자격 증명 관리 문제를 해결하기 위한 AWS의 서비스 입니다.

서비스 설명은 간단히 3가지 장점 내용만 설명 드리며, 자세한내용은 AWS Docs 링크를 통해 확인 하실 수 있습니다.

참고 링크 : https://docs.aws.amazon.com/ko_kr/singlesignon/latest/userguide/what-is.html

1. ID 소스 연결 1회로 구성 가능

AWS IAM Identity Center는 기업에서 기존에 사용하고 있는 ID Provider(Active Directory, Google Workspace, Okta 등)와 단 한 번의 연결로 프로비저닝되며, AWS 환경의 모든 계정과 애플리케이션에 권한을 효율적으로 배분 가능하게 합니다. 이를 통해 별도의 IAM User 계정 생성 없이도 Permission set이라는 사전에 정의되어있는 Role을 활용하기때문에 필요에 따라 외부 사용자, 임직원, 애플리케이션에 최소 권한 원칙에 따른 접근 권한을 부여할 수 있습니다.

2.AWS 서비스 및 자원 / 3rd party 등 연동 편의

IAM Identity Center는 AWS 서비스뿐 아니라 SaaS 애플리케이션까지 SAML 2.0, OAuth 2.0, SCIM 2.0 기반으로 연동이 가능합니다. 사용자의 인사 정보 변경 시 SCIM을 통해 즉시 반영되기때문에, 별도로 사용자-역할 매핑 작업 없이 중앙 정의된 정책을 통하여 최소 권한 원칙을 유지할 수 있습니다. 다양한 3rd party 애플리케이션이 카탈로그 형태로 등록되어 있어 쉽게 연계할 수 있으며, AWS에서 제공하는 SCP나Permissions boundary 그대로 적용받아 세분화된 접근 제어가 가능합니다.

3.대규모 계정에 대한 사용자 접근 관리

수백, 수천 개의 계정을 사용하는 기업 환경에서 IAM Identity Center는 조직 전반에 걸친 계정 제어 관리를 중앙에서 효율적으로 수행할 수 있게 합니다. 기존 IAM Federation과 달리, 계정마다 독립적으로 정책을 관리할 필요 없이 Permission Set을 통해 전체 조직에 일관된 정책을 적용할 수 있습니다. SCIM을 통하여 사용자 인사 정보가 변경되면 즉시 반영되어 해당 인사 정보에 맞는 접근 제어가 자동으로 적용됩니다.

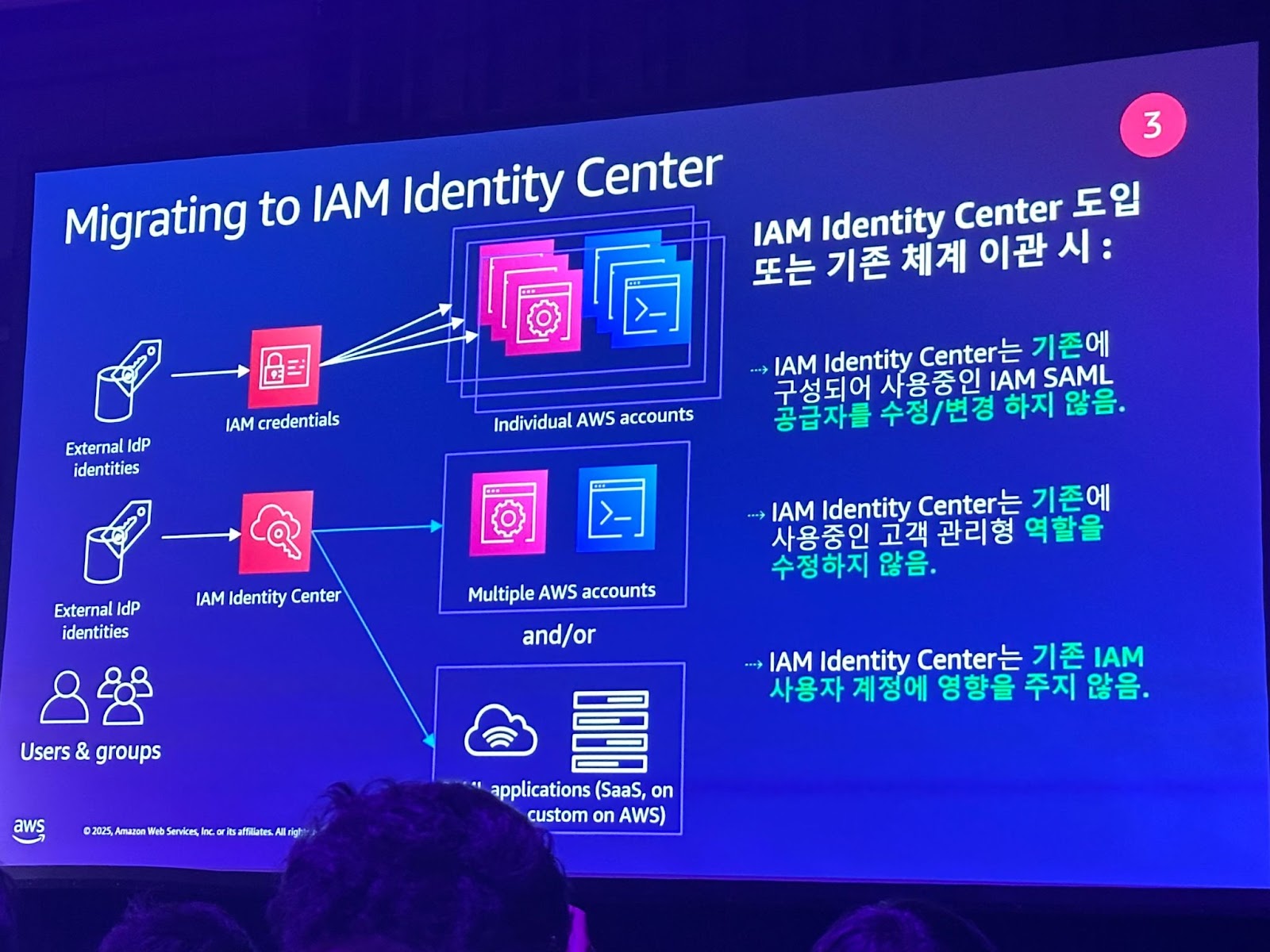

참고로 기존 IAM 계정에 대하여 독립적으로 동작하기 때문에, 기존에 사용하고있던 IAM 정책이나 사용자 구성에 영향을 주지 않습니다. 그러기 때문에 기존 IAM User 사용자들은 그대로 사용하시면서 동시에 새로운 워크로드나 기존 워크로드를 중앙 통제 형식으로 마이그레이션이 가능합니다.

넥슨의 IAM Identity Center 실 적용 사례

이번 세션의 핵심인, 넥슨 코리아의 최윤승엔지니어님께서 직접 넥슨의 AWS Identity Center 도입 여정기에 대하여 설명을 해주셨습니다.

넥슨 현황

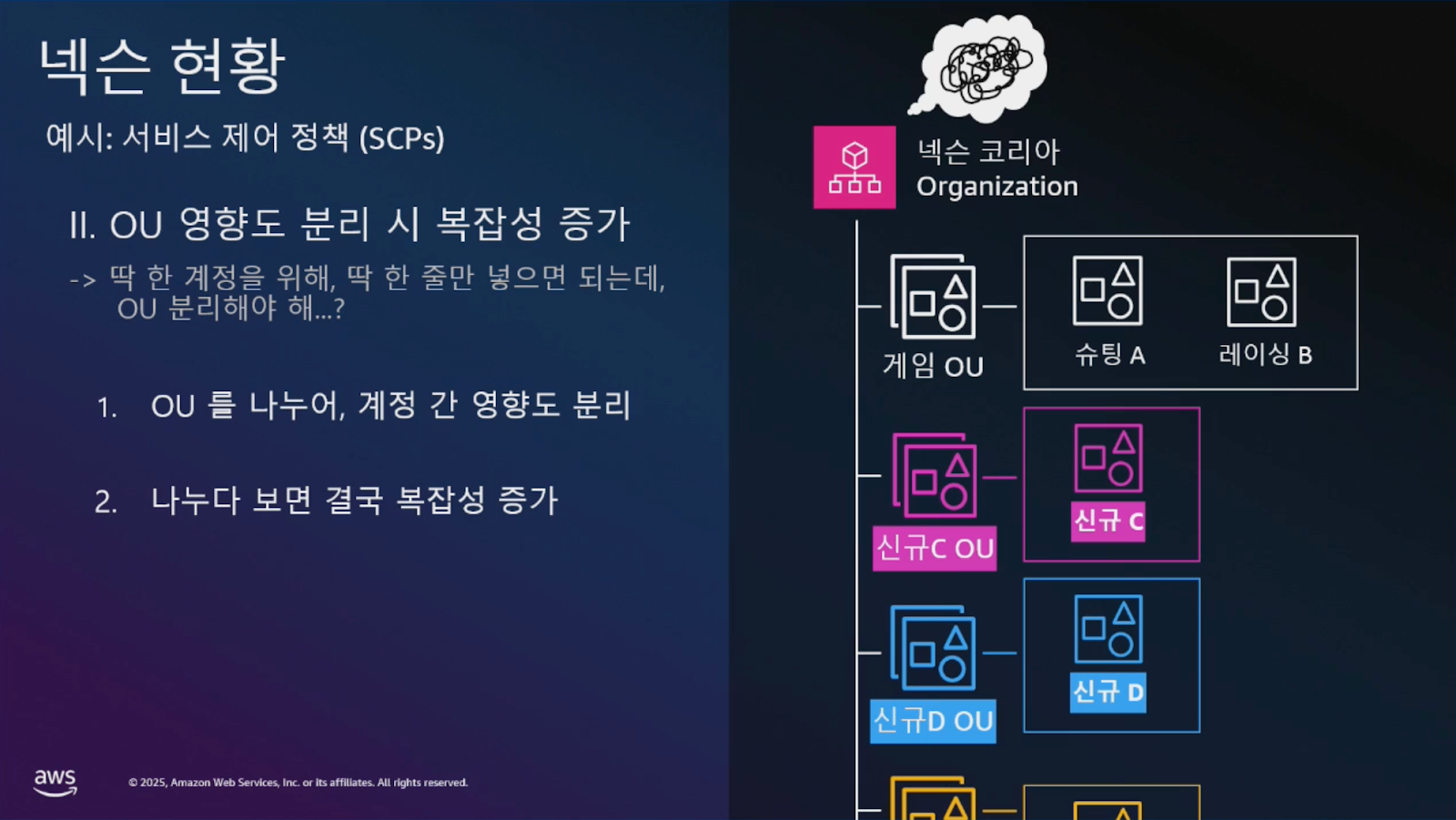

넥슨 코리아는 수십 가지의 게임 서비스와 약 1만 명의 직원을 보유한 대규모 기업으로, AWS 계정 300개 이상과 1,500개 이상의 IAM 사용자를 관리하고 있었습니다. 다양한 조직별 특성으로 인해 단일 정책으로 모든 환경을 관리하는 것이 불가능했고, 각 조직의 자율성을 보장하면서도 보안을 유지하기 위해 루트 계정 회수, 실시간 로그 모니터링, SCP 적용 등의 방법을 사용했습니다.

그러나 멀티 계정 관리의 복잡성, 계정별 MFA 구성 필요, 직원 퇴사 시 수동 계정 삭제, SCP 적용 시 예상치 못한 장애 위험 등 여러 어려움이 존재했습니다. 특히 SCP 활용 시 프로덕션 환경에 장애가 발생할 수 있는 위험과 이를 방지하기 위한 OU 분리가 관리 복잡도를 증가시키는 문제가 있었습니다.

넥슨의 IAM Identity Center 적용 과정 : 7가지 핵심 포인트

기존 환경의 문제점들을 해소하고자 IAM Identity Center를 도입하는 과정에서, 넥슨은 실제 구현 과정에서 맞닥뜨린 도전 과제들을 직접 경험하고 해결해 나갔습니다. 이러한 여정의 7가지 핵심 영역에서의 상세한 경험과 솔루션을 공유해 주셨습니다.

1. Organization 레벨에서만 제어 가능

IAM Identity Center는 AWS 조직(Organization) 레벨의 기능으로, 중앙 관리자만 작업이 가능합니다. 작업을 하기 위해선 각 계정 담당자들에게 권한을 위임해야 하지만, Org 레벨의 User 권한을 부여할 수 없기때문에, Identity Center API를 활용한 별도 제어 자체 콘솔 “NX Engineering System”을 구축했습니다. 해당 백오피스를 통해 SSO 사용자와 그룹 권한 관리, 접근 이력 및 주요 이벤트까지 모니터링 하며 적절한 권한 부여와 편리성을 모두 잡았습니다.

2.권한 할당 구조의 복잡성 & 3.우측 상단 ‘사용자 접속 정보’의 혼선

IAM Identity Center의 “Assignments” 기능에 대하여, 실 사용자들의 이해를 돕기위하여 더 직관적인 구조로 단순화하여 Permission set-> 정책 관리, member->사용자 관리 등으로 레코드를 설계했습니다.

3.우측 상단 ‘사용자 접속 정보’의 혼선

또한 AWS 콘솔 우측 상단에 표시되는 사용자 정보에서는 Permission set 이름만 표시되고 계정 정보가 표시되지 않아, 사용자가 현재 어떤 환경(개발/프로덕션)에 접속했는지 12자리 계정 ID만으로는 구분하기 어려웠습니다. 이로 인한 작업 실수를 방지하기 위해 퍼미션 셋 이름에 계정 별칭과 권한을 함께 표기하는 방식과 함께 Group:Permission Set =1:1 구조로 설계하여 운영하고 있습니다.

4. API 요청 제한(Rate Limit) 문제

IAM Identity Center의 API 요청은 초당 20개로 제한되어 있어, 300개 이상의 계정과 각 계정별 Group 및 Permission Set 관리 시 심각한 지연이 발생했습니다. AWS Support를 통해 한도를 두 배로 올렸음에도 불구하고, 여전히 부족해, 추가적으로 캐싱 기법을 도입하여 문제를 해결하여 사용하고 있다고합니다.

5. Permission Set에 할당하는 Policy 활용

기존 SCP 사용 시 프로덕션 장애나 OU 분리에 따른 복잡도 증가 문제를 해결하기 위해 Permission Set과 인라인 정책을 활용했습니다. 인라인 정책(최대 10,000자 입력 가능)을 조직 공통 정책으로 사용하여 계정 관리자가 변경할 수 없는 강제 정책을 적용했습니다.

6. SSO 사용자 프로필 변수

하나의 정책으로 여러 사용자 케이스를 커버하기 위해 SSO 유저 프로필 변수 기능을 활용했습니다. 사용자 프로필에 역할(EC2 Admin, IAM Admin 등)을 명시하고 정책에서 StringLike 조건으로 확인하는 방식을 구현했습니다. 그러나 한글과 콤마가 지원되지 않아 장애가 발생하는 문제가 있어, 개인정보 관리 이슈를 고려해 이메일만 사용하도록 권고했습니다.

7. SSO 사용자의 Access Portal 로그인 이력 관리

장기간 미접속 사용자 계정 관리를 위한 로그인 이력에 대하여 IAM Identity Center에서는 별도로 API가 제공되지 않습니다. 그렇지만 Organization 레벨의 CloudTrail 로그의 [Event Source : sso.amazonaws.com] 과 [Event name : Authenticate] 항목을 통하여 사용자 접근 이력 확인 할 수 있습니다. 해당 이벤트 외에도 다른 주요 이벤트들에 대한 모니터링 및 관제를 진행하고있다고합니다.

AWS Identity Center를 활용한 추가 기능: 임시 접근 관리(TEAM)

세션의 마지막 부분에서는 Temporary Elevated Access Management(TEAM)라는 임시 접근 권한 관리 시스템이 소개되었습니다. 이 시스템은 긴급 상황이나 감사, 특별 접근이 필요한 경우 일시적으로 권한을 상승시키는 프로세스를 관리하는 시스템입니다.

TEAM 시스템은 크게 세 영역으로 구성되며,

- 승인 프로세스: AWS Amplify로 구현된 승인 요청 및 처리 워크플로우

- 권한 부여 및 관리: IAM Identity Center를 통한 실제 권한 할당

- 모니터링 및 감사: 승인된 권한으로 수행한 모든 행위를 CloudTrail을 통해 기록하고 관리

또한 관리자는 실시간으로 사용자의 활동을 모니터링하고, 승인되지 않은 작업을 수행할 경우 즉시 권한을 회수(Revoke)할 수 있습니다. 그리고 세션 종료 후 모든 로그를 다운로드하여 검토할 수 있어 감사 및 규정 준수에 도움이 됩니다.

자세한 내용은 AWS 공식 Blog를 참고 하시면 좋을것같습니다.

마무리하며

넥슨의 IAM Identity Center를 도입하는 여정의 핵심 7가지를 한장으로 요약한 장표를 마지막으로,

넥슨의 사례를 통해 AWS IAM Identity Center가 대규모 클라우드 환경에서 접근 관리의 복잡성을 해결하는 강력한 도구임을 확인할 수 있었습니다. 물론 도입 과정에서 몇 가지 제약사항이 있었지만, 넥슨은 이러한 한계를 맞춤형 자체 관리 콘솔 및 캐싱 전략 등을 통해 극복하며, 실제로 사용자들의 “대체 불가능할 정도로 편리하다”는 긍정적인 피드백을 받았습니다.

또한 아무리 잘 설계된 접근 제어 체계가 있더라도 긴급 상황이나 특별한 경우에 임시 접근 권한이 필요한 때가 있습니다. 특히 긴급 상황에서는 시간 압박과 스트레스로 인해 접근 권한 관리가 더욱 어려워질 수 있습니다. 마지막에 소개된 TEAM(Temporary Elevated Access Management)은 바로 이러한 상황을 위한 솔루션으로, 체계적인 승인 프로세스를 통해 임시 권한을 안전하게 부여하고, 권한 사용 과정을 실시간으로 모니터링하며, 사용 후에는 자동으로 회수까지 제공합니다. 이를 통해 보안 사고 대응, 감사, 서드 파티 접근 등 예외적인 상황에서도 보안을 유지하면서 신속하게 대응할 수 있을것으로 보입니다.

“클릭 몇 번으로 계정에 들어갈 수 있으면서도 중앙 관제로 보안성도 챙겼다”는 넥슨의 평가처럼, AWS Identity Center는 사용 편의성과 보안성을 모두 제공하는 솔루션입니다. 클라우드 환경이 복잡해질수록 이러한 중앙화된 관리 시스템의 중요성은 더욱 커질 것이며, 대규모 기업에게는 보안과 편의성을 동시에 확보할 수 있는 필수 도구가 될 것이라고 예상됩니다.

글 │ 메가존클라우드, Cloud Technology Unit (CTU), AWS Delivery SA, 이경선 매니저

AWS SUMMIT 2025

전문가의 시선으로 정리된 테크 블로그를 통해

2025년 IT 트렌드의 현재와 미래를 살펴보세요.

테크 블로그 목차 (바로 가기→)

![[유럽 이야기] 소버린 클라우드(Sovereign Cloud)](https://img.iting.co.kr/wp-content/uploads/2026/02/GettyImages-a13565934.jpg)

![[미국 이야기] 골든 돔(Golden Dome)이 한국 AI시장에 미치는 영향에 대하여](https://img.iting.co.kr/wp-content/uploads/2025/01/USA_thumbnail_GettyImagesEdge_Editor_Cut_1454217037.png)